Jaka jest różnica między wirusem, trojanem, robakiem i rootkitem?

Prawie wszyscy słyszeli o terminach spyware, malware, wirus, koń trojański, robak komputerowy, rootkit itp., Ale czy naprawdę znasz różnicę między nimi? Próbowałem komuś wyjaśnić różnicę i trochę się zdezorientowałem. Przy tak wielu rodzajach zagrożeń trudno jest śledzić wszystkie warunki.

W tym artykule przejdę przez niektóre z najważniejszych, które słyszymy cały czas i przedstawimy różnice. Zanim jednak zaczniemy, zdobądźmy dwa pierwsze terminy: spyware i malware. Jaka jest różnica między oprogramowaniem szpiegującym a złośliwym oprogramowaniem?

Oprogramowanie szpiegujące, w pierwotnym znaczeniu, zasadniczo oznaczało program, który został zainstalowany w systemie bez twojej zgody lub potajemnie dołączony do legalnego programu, który gromadził dane osobowe o tobie, a następnie wysyłał go na zdalny komputer. Programy szpiegujące wykroczyły jednak ostatecznie poza monitorowanie komputerów i termin „złośliwe oprogramowanie” zaczął być używany zamiennie.

Złośliwe oprogramowanie to w zasadzie każdy rodzaj złośliwego oprogramowania, którego celem jest wyrządzenie szkody komputerowi, zbieranie informacji, uzyskiwanie dostępu do poufnych danych itp. Złośliwe oprogramowanie obejmuje wirusy, trojany, rootkity, robaki, keyloggery, spyware, adware i prawie wszystko, co może myśleć. Porozmawiajmy teraz o różnicy między wirusem, trojanem, robakiem i rootkitem.

Wirusy

Mimo że wirusy wydają się być większością złośliwego oprogramowania, które obecnie można znaleźć, w rzeczywistości tak nie jest. Najczęstsze rodzaje złośliwego oprogramowania to trojany i robaki. To stwierdzenie opiera się na liście najlepszych zagrożeń złośliwego oprogramowania opublikowanych przez Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Czym jest wirus? Jest to zasadniczo program, który może się rozprzestrzeniać (replikować) z jednego komputera na inny. To samo dotyczy również robaka, ale różnica polega na tym, że wirus zazwyczaj musi wstrzyknąć się do pliku wykonywalnego w celu uruchomienia. Gdy zainfekowany plik wykonywalny jest uruchamiany, może on następnie rozprzestrzeniać się na inne pliki wykonywalne. Aby wirus mógł się rozprzestrzeniać, zwykle wymaga on pewnego rodzaju interwencji użytkownika.

Jeśli kiedykolwiek pobrałeś załącznik ze swojej wiadomości e-mail, który zakończył się zainfekowaniem systemu, byłby to wirus, ponieważ wymaga on od użytkownika faktycznego otwarcia pliku. Wirusy sprytnie wstawiają się do plików wykonywalnych.

Jeden typ wirusa, zwany wirusem wgłębienia, może wstawić się do używanych sekcji pliku wykonywalnego, tym samym nie uszkadzając pliku ani nie zwiększając rozmiaru pliku.

Najpopularniejszym obecnie typem wirusa jest wirus makr. Są to niestety wirusy, które wstrzykują produkty Microsoftu, takie jak Word, Excel, Powerpoint, Outlook itp. Ponieważ Office jest tak popularny, a także na Macu, jest to oczywiście najmądrzejszy sposób rozprzestrzeniania wirusa, jeśli tego właśnie chcesz dokonać.

Koń trojański

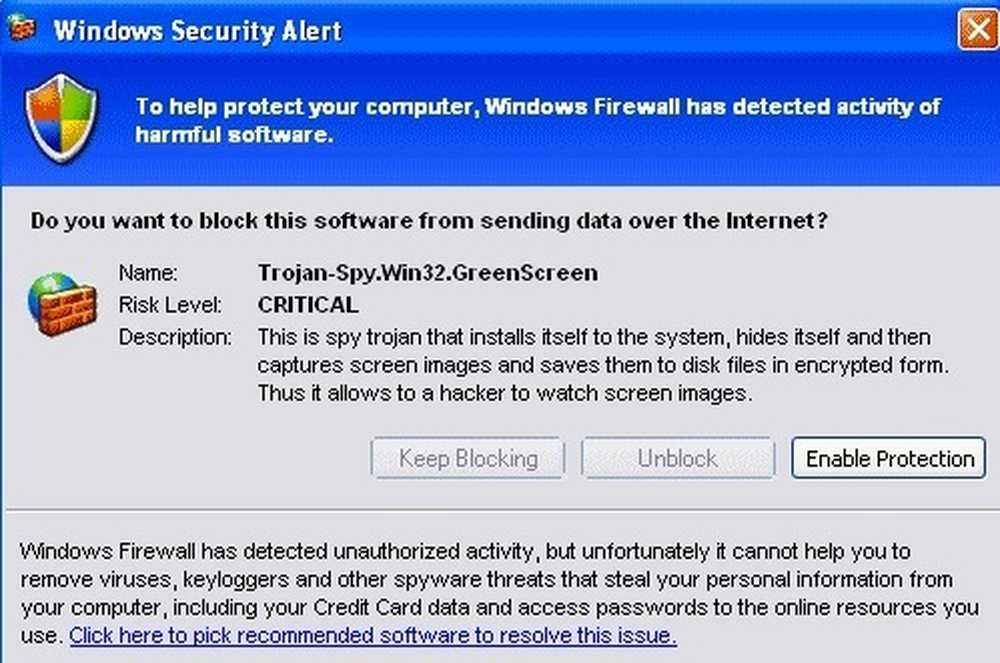

Koń trojański to złośliwy program, który nie próbuje się replikować, ale zamiast tego instaluje się na systemie użytkowników, udając legalny program. Nazwa pochodzi oczywiście z greckiej mitologii, ponieważ oprogramowanie przedstawia się jako nieszkodliwe, a tym samym skłania użytkownika do zainstalowania go na swoim komputerze.

Gdy koń trojański zostanie zainstalowany na komputerze użytkownika, nie próbuje się wstrzyknąć do pliku jak wirus, ale zamiast tego pozwala hakerowi zdalnie sterować komputerem. Jednym z najczęstszych zastosowań komputera zainfekowanego koniem trojańskim jest włączenie go do botnetu.

Botnet to w zasadzie kilka komputerów połączonych przez Internet, które mogą być następnie wykorzystywane do wysyłania spamu lub wykonywania określonych zadań, takich jak ataki Denial-of-Service, które usuwają witryny internetowe.

Kiedy byłem w college'u w 1998 roku, jednym z szalonych popularnych koni trojańskich w tym czasie był Netbus. W naszych akademikach zwykliśmy instalować je na swoich komputerach i odtwarzać różne figle. Niestety, większość koni trojańskich zawiesza komputery, kradnie dane finansowe, rejestruje naciśnięcia klawiszy, ogląda ekran z uprawnieniami i wiele więcej przebiegłych rzeczy.

Robak komputerowy

Robak komputerowy jest podobny do wirusa, z tą różnicą, że może sam się replikować. Nie tylko może się replikować na swoim własnym, bez konieczności instalowania pliku hosta, ale zwykle wykorzystuje sieć do rozprzestrzeniania się. Oznacza to, że robak może poważnie uszkodzić sieć jako całość, podczas gdy wirus zwykle atakuje pliki na zainfekowanym komputerze.

Wszystkie robaki pochodzą z lub bez ładunku. Bez ładunku robak po prostu replikuje się w sieci i ostatecznie spowalnia sieć z powodu wzrostu ruchu spowodowanego przez robaka.

Robak z ładunkiem powieli się i spróbuje wykonać inne zadanie, takie jak usuwanie plików, wysyłanie e-maili lub instalowanie backdoora. Backdoor jest tylko sposobem na ominięcie uwierzytelnienia i uzyskanie zdalnego dostępu do komputera.

Robaki rozprzestrzeniają się głównie z powodu luk w zabezpieczeniach systemu operacyjnego. Dlatego tak ważne jest zainstalowanie najnowszych aktualizacji zabezpieczeń dla systemu operacyjnego.

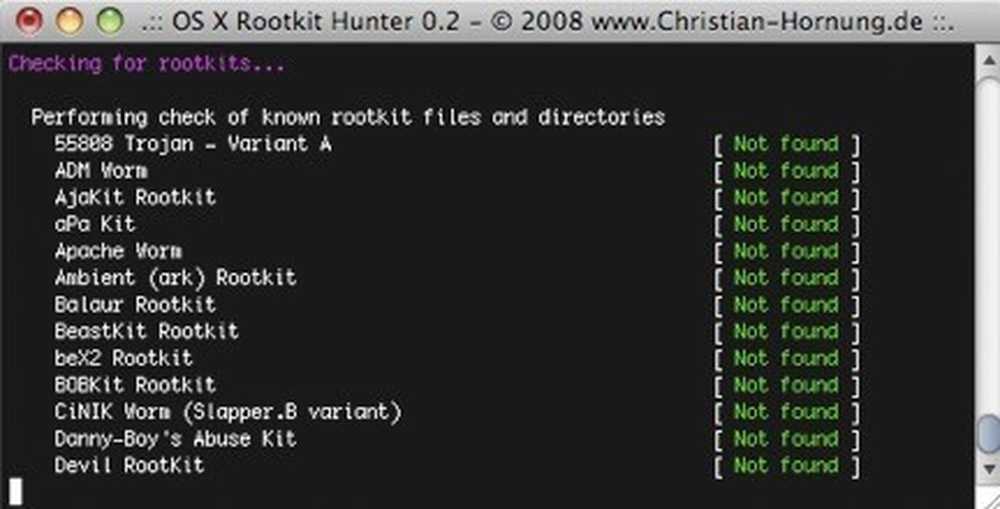

Rootkit

Rootkit to złośliwe oprogramowanie, które jest niezwykle trudne do wykrycia i które aktywnie próbuje ukryć się przed użytkownikiem, systemem operacyjnym i wszelkimi programami antywirusowymi / anty-malware. Oprogramowanie można zainstalować na wiele sposobów, w tym wykorzystując lukę w systemie operacyjnym lub uzyskując dostęp administratora do komputera.

Po zainstalowaniu programu i dopóki będzie on miał pełne uprawnienia administratora, program zacznie się ukrywać i zmieniać aktualnie zainstalowany system operacyjny i oprogramowanie, aby zapobiec wykryciu w przyszłości. Rootkity są tym, co słyszysz, wyłączysz antywirusa lub zainstalujesz w jądrze systemu operacyjnego, przy czym jedyną opcją jest czasami ponowna instalacja całego systemu operacyjnego.

Rootkity mogą również zawierać ładunki, w których ukrywają inne programy, takie jak wirusy i programy rejestrujące klucze. Aby pozbyć się rootkita bez ponownej instalacji systemu operacyjnego, użytkownicy muszą najpierw uruchomić alternatywny system operacyjny, a następnie spróbować oczyścić rootkita lub przynajmniej skopiować krytyczne dane.

Mamy nadzieję, że ten krótki przegląd pozwoli Ci lepiej zrozumieć, co oznacza inna terminologia i jak się do siebie odnoszą. Jeśli masz coś do dodania, że tęskniłem, nie krępuj się pisać w komentarzach. Cieszyć się!