Jakie dane może złodziej uzyskać ze skradzionego telefonu lub laptopa?

Utrata sprzętu jest wystarczająco trudna, ale co się stanie z twoimi danymi osobowymi? Czy złodziej z telefonem, tabletem lub laptopem może uzyskiwać dostęp do aplikacji i plików? Zależy to od urządzenia, które zgubiłeś - niestety większość komputerów z systemem Windows nie jest szyfrowana.

Złodzieje mogą zawsze wymazać urządzenie i nadal z niego korzystać - chyba że włączysz blokadę aktywacji na iPhonie lub iPadzie - ale nie będą mogli uzyskać dostępu do Twoich danych osobowych, jeśli pamięć urządzenia jest zaszyfrowana.

iPhone'y i iPady

Telefony iPhone i iPady Apple są domyślnie bezpiecznie szyfrowane. Złodziej nie będzie mógł odblokować telefonu bez hasła. Nawet jeśli zwykle logujesz się za pomocą Touch ID lub Face ID, Twój telefon jest również zabezpieczony hasłem.

Oczywiście, jeśli ustawisz iPhone'a lub iPada tak, aby nie wymagał hasła lub użyjesz takiego, który jest łatwy do odgadnięcia - na przykład 1234 lub 0000 - złodziej może go łatwo odblokować.

Jednak niektóre rodzaje informacji osobistych pozostają widoczne, nawet jeśli chronisz urządzenie hasłem. Na przykład złodziej może zobaczyć wszystkie powiadomienia przychodzące na Twój telefon bez jego odblokowania. Przy ustawieniach domyślnych oznacza to, że złodziej zobaczy przychodzące wiadomości tekstowe - w tym wiadomości zawierające kody weryfikacyjne SMS umożliwiające dostęp do kont. Możesz ukryć wrażliwe powiadomienia na ekranie blokady, ale domyślnie wszystkie one znajdują się na ekranie blokady. Złodziej może również odbierać przychodzące połączenia telefoniczne w telefonie.

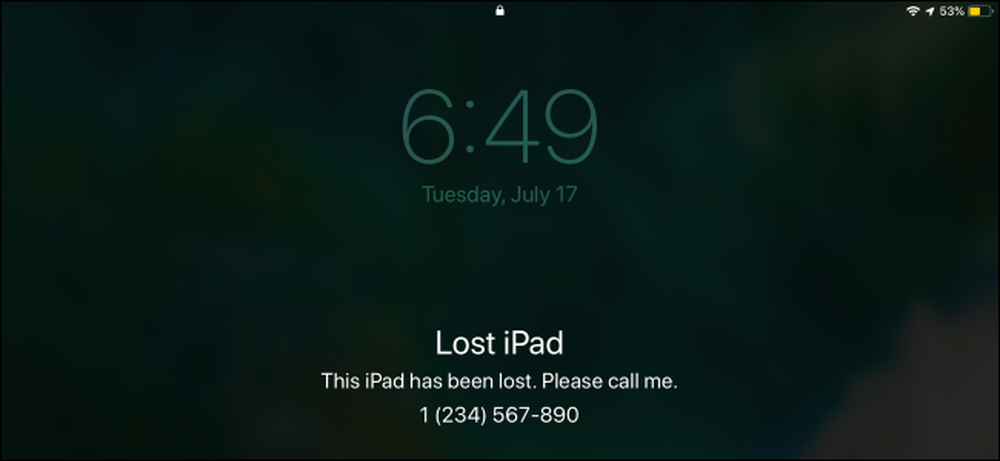

Możesz odwiedzić witrynę Apple Find My iPhone, aby zdalnie zlokalizować zgubionego iPhone'a lub iPada. Aby uniemożliwić złodziejowi korzystanie z urządzenia, ustaw go w "Tryb utracony". Spowoduje to wyłączenie wszystkich powiadomień i alarmów. Tryb utracony umożliwia również napisanie wiadomości, która pojawi się na telefonie lub tablecie - na przykład możesz poprosić kogokolwiek, kto ją znajdzie, o zwrócenie jej i podać numer telefonu, pod którym można dotrzeć.

Jeśli zrezygnowałeś z odzyskiwania iPhone'a lub iPada, możesz - i powinieneś - zdalnie go usunąć. Nawet jeśli jest offline, zostanie skasowany przy następnym uruchomieniu.

GrayKey może zezwolić departamentom policji i innym agencjom rządowym na ominięcie twojego hasła, ale Apple naprawia to w trybie ograniczonego dostępu USB.

Telefony z Androidem

Nowoczesne telefony z Androidem są również domyślnie zaszyfrowane. Konkretnie, szyfrowanie jest wymagane domyślnie począwszy od Androida 7.0 Nougat, które zostało oficjalnie wydane w sierpniu 2016 r. Dopóki używany telefon początkowo pochodzi z Androidem Nougat lub nowszą wersją Androida, jest zdecydowanie zaszyfrowany.

Jeśli Twój telefon pierwotnie był wyposażony w starszą wersję Androida i nigdy nie włączyłeś szyfrowania, pamięć Twojego telefonu może nie zostać zaszyfrowana i złodzieje mogą uzyskać z niego dane. Nawet jeśli Twój telefon jest obecnie w wersji 7.0 lub nowszej, może nie zostać zaszyfrowany, jeśli wcześniej miał starszą wersję Androida.

Oczywiście to szyfrowanie pomaga tylko wtedy, gdy używasz bezpiecznego kodu PIN lub hasła do ochrony urządzenia. Jeśli nie używasz kodu PIN lub używasz czegoś łatwego do odgadnięcia - np. 1234 - złodziej może łatwo uzyskać dostęp do Twojego urządzenia.

Podobnie jak w przypadku iPhone'a, Twój telefon z Androidem będzie nadal wyświetlał powiadomienia na ekranie blokady. Może to na przykład uwidocznić poufne wiadomości tekstowe, chyba że ukryjesz wrażliwe powiadomienia na ekranie blokady.

Możesz użyć narzędzia Znajdź moje urządzenie Google, aby zdalnie zlokalizować zgubiony telefon z Androidem. To narzędzie pozwala również zablokować urządzenie, aby powstrzymać złodzieja przed wyświetlaniem powiadomień i zdalnie czyści je, aby zapewnić usunięcie danych osobistych z telefonu.

Komputery z systemem Windows

Większość komputerów z systemem Windows ma kłopoty, jeśli kiedykolwiek zostaną skradzione. Windows 10 jest wciąż jedynym nowoczesnym systemem operacyjnym, który nie zapewnia szyfrowania wszystkim użytkownikom, a Windows 7 i 8 były jeszcze gorsze. Istnieje bardzo duża szansa, że pamięć Twojego komputera z systemem Windows nie jest zaszyfrowana, co oznacza, że każdy, kto kradnie twoje urządzenie z Windows, może uzyskać dostęp do twoich prywatnych plików po prostu uruchamiając inny system operacyjny lub wyciągając wewnętrzny dysk i umieszczając go na innym komputerze.

Jeśli korzystasz z wersji Windows 7, 8 lub 10 Professional, Enterprise lub Education, możesz włączyć opcjonalne szyfrowanie BitLocker, aby chronić swoje urządzenie. Jeśli używasz tych droższych wersji systemu Windows i skonfigurowałeś funkcję BitLocker, twoje dane będą bezpieczne - zakładając, że użyłeś silnego hasła.

Możesz sprawdzić, czy funkcja BitLocker jest używana na komputerze, wybierając polecenie Panel sterowania> System i zabezpieczenia> Szyfrowanie dysków funkcją BitLocker. (Jeśli nie widzisz tej opcji, używasz domowej wersji systemu Windows.)

Jeśli używasz domowej wersji systemu Windows 7, 8 lub 10, nie ma możliwości użycia standardowego szyfrowania BitLocker. Niektóre nowsze komputery dostarczane z systemem Windows 8.1 lub 10 mają specjalną, ograniczoną wersję funkcji BitLocker, która pierwotnie nosiła nazwę "Device Encryption". To automatycznie zaszyfruje ich pamięć masową - ale tylko wtedy, gdy zalogujesz się przy użyciu konta Microsoft, a nie lokalnego użytkownika. konto. Ta funkcja szyfrowania nie jest dostępna na wszystkich komputerach z systemem Windows 8.1 i 10, ale tylko na komputerach z określonym sprzętem.

Możesz sprawdzić, czy szyfrowanie urządzenia jest dostępne na komputerze, wybierając Ustawienia> System> Informacje. Poszukaj komunikatu "Szyfrowanie urządzenia." Jeśli nie widzisz tej sekcji, twój komputer jej nie obsługuje.

Jeśli używasz domowej wersji systemu Windows, możesz też wypróbować narzędzia do szyfrowania innych firm, takie jak VeraCrypt lub zapłacić 100 USD, aby zaktualizować program Home to Professional, aby uzyskać funkcję BitLocker..

Złą wiadomością jest to, że jeśli nie masz nic przeciwko włączeniu szyfrowania za pomocą funkcji BitLocker lub masz wbudowaną funkcję szyfrowania na komputerze z systemem Windows 10, pamięć wewnętrzna komputera jest prawdopodobnie niezaszyfrowana, a jej pliki będą dostępne dla złodziei.

Jeśli Twoje urządzenie ma system Windows 10, możesz użyć narzędzia Find My Device firmy Microsoft do śledzenia go - zakładając, że Find My Device zostało włączone na komputerze przed jego utratą..

Uważamy, że Microsoft powinien domyślnie włączyć szyfrowanie dla wszystkich. Niestety tak się nie stało, a wśród nowoczesnych urządzeń komputery z systemem Windows są wyjątkowo podatne na kradzież danych, chyba że funkcja BitLocker jest włączona.

MacBooki

Apple domyślnie szyfruje pamięć Mac z FileVault od wersji OS X 10.10 Yosemite, która została wydana w 2014 roku. Dysk wewnętrzny Maca jest prawie na pewno zaszyfrowany za pomocą FileVault, co uniemożliwia dostęp do plików bez znajomości hasła do komputera Mac..

Możesz dwukrotnie sprawdzić, czy Twój Mac jest zaszyfrowany, przechodząc do menu Apple> Preferencje systemowe> System i prywatność> FileVault.

Oczywiście zakłada to, że Twój MacBook jest zabezpieczony hasłem. Jeśli użyjesz bardzo słabego, łatwego do odgadnięcia hasła lub skonfigurujesz automatyczne logowanie, złodziej może łatwo uzyskać do niego dostęp.

Jeśli włączyłeś funkcję Znajdź mój komputer Mac, możesz użyć narzędzia Znajdź moje iPhone firmy Apple (tak, na nim także pojawiają się komputery Mac), aby zdalnie zablokować i usunąć komputer Mac. Hasło, które ustawisz po zablokowaniu komputera Mac, nawet uniemożliwi złodziejowi zresetowanie komputera Mac i użycie go jako własnego.

Chromebooki

Chromebooki zawsze mają zaszyfrowaną pamięć, więc złodziej nie będzie mógł zalogować się i uzyskać dostępu do Twoich danych bez hasła do konta Google lub kodu PIN, który odblokujesz na swoim Chromebooku.

Złodziej może zalogować się na inne konto Google, zalogować się na konto gościa lub usunąć swojego Chromebooka i skonfigurować go od zera - ale nie będzie mógł uzyskać dostępu do swoich danych osobistych.

Zakłada to, że twoje konto Google ma dobre hasło, a nie coś takiego jak "hasło" lub "letmein", oczywiście.

Laptopy z systemem Linux

Jeśli korzystasz z Linuksa na swoim laptopie, to czy jest on zaszyfrowany, zależy od opcji wybranych podczas instalacji preferowanej dystrybucji Linuksa. Większość nowoczesnych dystrybucji Linuksa, w tym Ubuntu, pozwala włączyć szyfrowanie dysku podczas procesu instalacji, a to szyfrowanie jest zabezpieczone zwykłym hasłem konta użytkownika Linuksa lub specjalnym hasłem szyfrowania wpisywanym podczas uruchamiania komputera.

Jednak ta opcja szyfrowania często nie jest włączona domyślnie - nie jest dostępna w systemie Ubuntu. Jeśli nie chcesz go włączyć, Twój system Linux nie będzie używać szyfrowanej pamięci masowej.

Zakładając, że włączyłeś szyfrowanie podczas instalacji dystrybucji Linuksa, twoje dane powinny być chronione - dopóki używasz bezpiecznego hasła, które trudno zgadnąć.

Laptopy są bardziej podatne na zasypianie

Jeszcze jeden powód do lektury: Jeśli twój laptop był włączony, ale jego uśpienie, jego klucz szyfrowania jest przechowywany w jego pamięci. Teoretycznie atakujący może wykonać "atak zimnego rozruchu", szybko resetując urządzenie i uruchamiając inny system operacyjny z dysku USB, aby pobrać klucz szyfrowania z pamięci, zanim zostanie skasowany.

Większość złodziei nawet nie pomyśli o takim ataku, jako że jest dość wyrafinowany. Jeśli jednak poważnie martwisz się szpiegostwem korporacyjnym lub agencjami rządowymi, bezpieczniej jest zamknąć laptopa, gdy nie używasz go, zamiast pozostawić go w trybie uśpienia. Możesz po prostu chcieć go wyłączyć, gdy zabierasz go do publicznego miejsca lub gdzieś indziej obawiasz się, że może zostać skradziony. Zapewni to, że klucz szyfrowania nie jest obecny w pamięci.

Image Credit: waewkid / Shutterstock.com.