Co to jest Cryptojacking i jak można się chronić?

Cryptojacking to nowy sposób, w jaki przestępcy mogą zarabiać pieniądze za pomocą swojego sprzętu. Witryna, którą otworzysz w przeglądarce, może maksymalnie zwiększyć moc procesora do kopalni kryptowalut, a złośliwe oprogramowanie kryptowalutujące staje się coraz bardziej powszechne.

Co to jest Cryptojacking?

Cryptojacking to atak, w którym atakujący uruchamia oprogramowanie do wyszukiwania kryptowalut na twoim sprzęcie bez Twojej zgody. Atakujący przechowuje kryptowalutę i sprzedaje ją dla zysku, a utkniesz przy wysokim obciążeniu procesora i ogromnym rachunku za energię elektryczną.

Podczas gdy Bitcoin jest najbardziej znaną krypto-walutą, ataki typu Cryptojacking zwykle obejmują wydobywanie innych kryptowalut. Monero jest szczególnie popularne, ponieważ zostało zaprojektowane tak, aby ludzie mogli go kopać na przeciętnych komputerach. Monero ma również funkcje anonimowości, co oznacza, że trudno jest śledzić, gdzie atakujący ostatecznie wysyła Monero, którego kopie na swoim sprzęcie ofiar. Monero to "altcoin", co oznacza kryptowalutę inną niż Bitcoin.

Górnicza kryptowaluta obejmuje wykonywanie złożonych równań matematycznych, które zużywają dużo mocy procesora. W typowym ataku typu cryptojacking oprogramowanie do eksploracji będzie maksymalizować procesor twojego komputera. Twój komputer będzie działać wolniej, zużywać więcej energii i generować więcej ciepła. Możesz usłyszeć, jak fani kręcą się, aby się ochłodzić. Jeśli jest to laptop, jego bateria umrze szybciej. Nawet jeśli jest to komputer stacjonarny, zasysa więcej energii elektrycznej i zwiększa rachunki za prąd.

Koszt energii elektrycznej sprawia, że trudno jest ją wydobywać z własnego komputera. Ale za pomocą szyfrowania atakujący nie musi płacić rachunku za energię elektryczną. Dostają zyski i płacisz rachunek.

Które urządzenia mogą być szyfrowane?

Każde urządzenie, które uruchamia oprogramowanie, może zostać zarekwirowane do eksploracji kryptowaluty. Atakujący musi tylko uruchomić oprogramowanie do eksploracji.

Ataki typu "drive-by" mogą być wykonywane na dowolnym urządzeniu z przeglądarką - Windows PC, Mac, system Linux, Chromebook, telefon z systemem Android, iPhone lub iPad. Tak długo, jak masz otwartą stronę internetową z wbudowanym skryptem wyszukiwania w przeglądarce, atakujący może użyć twojego CPU do kopalni dla waluty. Utracą ten dostęp, gdy tylko zamkniesz kartę przeglądarki lub opuścisz stronę.

Istnieje również złośliwe oprogramowanie do szyfrowania, które działa tak samo, jak każde inne złośliwe oprogramowanie. Jeśli osoba atakująca może skorzystać z luki w zabezpieczeniach lub nakłonić użytkownika do zainstalowania złośliwego oprogramowania, może uruchomić skrypt górniczy jako proces działający w tle na komputerze - niezależnie od tego, czy jest to system Windows, Mac, czy system Linux. Atakujący próbowali również przemycić górników kryptowalut do aplikacji mobilnych - szczególnie aplikacje na Androida.

Teoretycznie nawet atakujący mógłby zaatakować urządzenie smarthome z lukami w zabezpieczeniach i zainstalować oprogramowanie do wyszukiwania kryptowalut, zmuszając urządzenie do ograniczonej mocy obliczeniowej w kryptowalutach górniczych.

Cryptojacking w przeglądarce

Ataki typu "drive-by" są coraz powszechniejsze w Internecie. Strony internetowe mogą zawierać kod JavaScript działający w przeglądarce i, podczas gdy ta strona internetowa jest otwarta, kod JavaScript może wydobywać waluty w przeglądarce, maksymalnie zwiększając procesor. Po zamknięciu karty przeglądarki lub nawigacji od strony internetowej, wydobycie zatrzymuje się.

CoinHive był pierwszym skryptem wydobywczym, który zyskał publiczną uwagę, zwłaszcza gdy został zintegrowany z The Pirate Bay. Jednak istnieje więcej skryptów górniczych niż CoinHive i zostały one zintegrowane z coraz większą liczbą stron internetowych.

W niektórych przypadkach atakujący faktycznie naruszają prawowitą stronę internetową, a następnie dodają do niej kod wyszukiwania kryptowaluty. Atakujący zarabiają pieniądze poprzez wydobycie, gdy ludzie odwiedzają tę zainfekowaną witrynę. W innych przypadkach właściciele stron internetowych samodzielnie dodają skrypty do wyszukiwania kryptowalut i generują zysk.

Działa to na dowolnym urządzeniu z przeglądarką internetową. Zazwyczaj jest używany do atakowania witryn na komputery stacjonarne, ponieważ komputery z systemem Windows, komputery Mac i Linux mają więcej zasobów sprzętowych niż telefony. Ale nawet jeśli przeglądasz stronę internetową w Safari na iPhonie lub Chrome na telefonie z Androidem, strona internetowa może zawierać skrypt wyszukiwania, który działa, gdy jesteś na stronie. Wydobywałoby się wolniej, ale strony internetowe mogłyby to robić.

Jak chronić się przed Cryptojacking w przeglądarce

Zalecamy uruchomienie oprogramowania zabezpieczającego, które automatycznie blokuje górników kryptowaluty w przeglądarce. Na przykład Malwarebytes automatycznie blokuje CoinHive i inne skrypty wyszukiwania kryptowalut, uniemożliwiając ich uruchomienie w przeglądarce. Wbudowany program antywirusowy Windows Defender w systemie Windows 10 nie blokuje wszystkich górników w przeglądarce. Skontaktuj się z firmą produkującą oprogramowanie zabezpieczające, aby sprawdzić, czy blokują skrypty górnicze.

Podczas gdy oprogramowanie zabezpieczające powinno Cię chronić, możesz również zainstalować rozszerzenie przeglądarki, które zapewnia "czarną listę" skryptów wyszukiwania.

Na iPhonie, iPadzie lub urządzeniu z systemem Android strony internetowe korzystające z górników kryptowaluty powinny przestać pracować, gdy tylko opuścisz aplikację przeglądarki lub zmienisz karty. System operacyjny nie pozwoli im używać dużej ilości procesora w tle.

Na komputerze z systemem Windows, Mac OS, systemie Linux lub Chromebooku posiadanie kart w tle pozwala witrynie korzystać z tak dużej ilości CPU, jak tylko chce. Jeśli jednak masz oprogramowanie blokujące skrypty górnicze, nie powinieneś się martwić.

Cryptojacking Malware

Cryptojacking malware staje się coraz bardziej powszechne. Ransomware zarabia, przechodząc do komputera w jakiś sposób, przechowując pliki dla okupu, a następnie żądając, aby zapłacić w krypto-walucie, aby je odblokować. Cryptojacking malware pomija dramat i ukrywa się w tle, po cichu eksplorując krypto-walutę na urządzeniu, a następnie wysyłając je do atakującego. Jeśli nie zauważysz, że Twój komputer działa wolno lub proces używa 100% procesora, nie zauważysz złośliwego oprogramowania.

Podobnie jak inne typy złośliwego oprogramowania, osoba atakująca musi wykorzystać lukę w zabezpieczeniach lub nakłonić użytkownika do zainstalowania oprogramowania w celu zaatakowania komputera. Cryptojacking to dla nich nowy sposób na zarabianie pieniędzy po zainfekowaniu komputera.

Ludzie coraz częściej próbują przemycić górników kryptowalut do legalnego oprogramowania. Google musiało usunąć aplikacje na Androida z ukrytymi w nich minami kryptowalutowymi ze Sklepu Google Play, a Apple usunęło aplikacje dla Mac z minami kryptowalutowymi ze sklepu Mac App Store.

Tego typu złośliwe oprogramowanie może zainfekować praktycznie dowolne urządzenie - komputer z systemem Windows, komputer Mac, system Linux, telefon z systemem Android, telefon iPhone (jeśli może dostać się do App Store i ukryć się przed Apple), a nawet wrażliwe urządzenia.

Jak uniknąć złośliwego oprogramowania Cryptojacking

Cryptojacking malware jest jak każde inne złośliwe oprogramowanie. Aby chronić urządzenia przed atakami, należy zainstalować najnowsze aktualizacje zabezpieczeń. Aby zapobiec przypadkowemu instalowaniu takiego złośliwego oprogramowania, należy instalować tylko oprogramowanie z zaufanych źródeł.

Na komputerze z systemem Windows zalecamy uruchomienie oprogramowania chroniącego przed złośliwym oprogramowaniem, które blokuje np. Koparki kryptowalutowe, np. Malwarebytes. Malwarebytes jest również dostępny dla komputerów Mac i blokuje również współbieżne kopacze dla komputerów Mac. Zalecamy Malwarebytes na Maca, szczególnie jeśli instalujesz oprogramowanie spoza Mac App Store. Wykonaj skanowanie za pomocą ulubionego oprogramowania antymalware, jeśli obawiasz się, że jesteś zainfekowany. Dobrą wiadomością jest to, że możesz uruchomić Malwarebytes tuż obok zwykłej aplikacji antywirusowej.

Na urządzeniu z Androidem zalecamy tylko pobieranie oprogramowania ze Sklepu Google Play. Jeśli przesuniesz aplikacje spoza Sklepu Play, narażasz się na ryzyko zdobycia złośliwego oprogramowania. Mimo że kilka aplikacji przeszło przez Google i przeszło do sklepu Google Play Store, Google może usunąć takie złośliwe aplikacje z urządzenia, jeśli je znajdzie. Jeśli instalujesz aplikacje spoza Sklepu Play, Google nie będzie w stanie Cię zapisać.

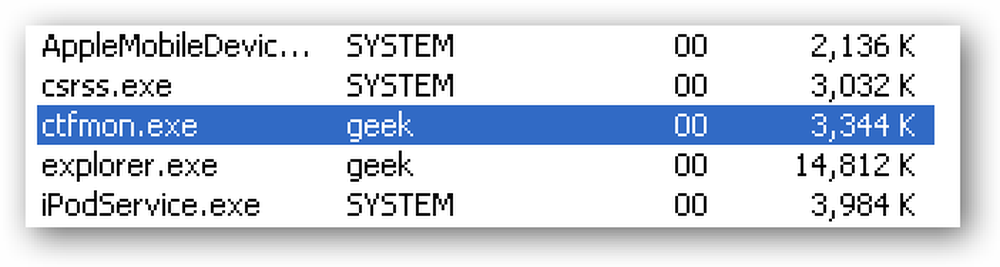

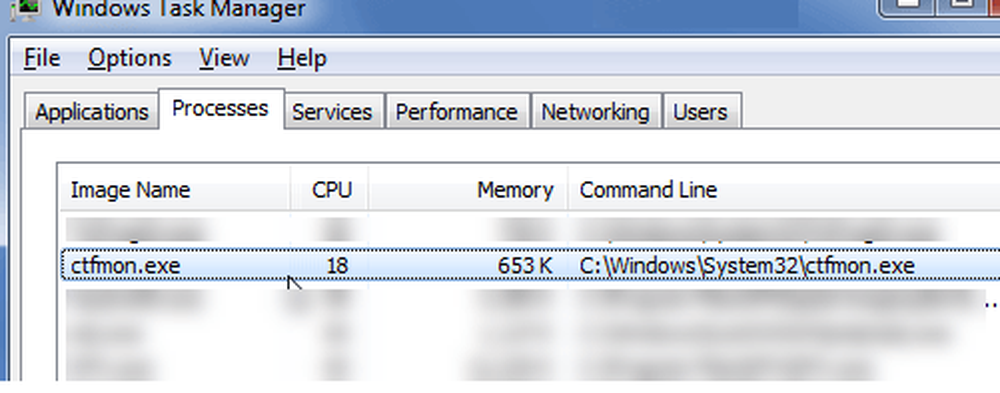

Możesz również kontrolować Menedżera zadań (w systemie Windows) lub Monitor aktywności (na komputerze Mac), jeśli uważasz, że Twój komputer lub Mac działa szczególnie wolno lub gorąco. Poszukaj nieznanych procesów, które korzystają z dużej mocy procesora i przeprowadź wyszukiwanie w Internecie, aby sprawdzić, czy są zgodne z prawem. Oczywiście czasami procesy systemu operacyjnego w tle używają dużo mocy procesora - szczególnie w systemie Windows.

Podczas gdy wielu górników kryptowalut jest chciwych i używa całej mocy procesora, niektóre skrypty kryptowalutowe używają "dławienia". Mogą na przykład użyć tylko 50% mocy obliczeniowej twojego komputera zamiast 100%. To sprawi, że twój komputer będzie działał lepiej, ale także pozwoli oprogramowaniu górniczemu lepiej się ukryć.

Nawet jeśli nie widzisz 100% użycia procesora, wciąż możesz mieć górniczkę kryptowalutową działającą na stronie internetowej lub urządzeniu.

Image Credit: Visual Generation / Shutterstock.com.