Zaawansowane porady i wskazówki dotyczące lepszej prywatności i bezpieczeństwa w Internecie

Z sieciami społecznościowymi i mnóstwem miejsc do spędzenia czasu w Internecie ważne jest, aby być świadomym środki bezpieczeństwa, które możesz podjąć i jakich pułapek unikać. Dzięki domyślnej konfiguracji zapasów systemów i przeglądarek powinieneś być bezpieczny, ale czy jesteś wystarczająco bezpieczny zależy od tego, jak poważnie traktujesz bezpieczeństwo i prywatność w Internecie.

Potrzeba godziny jest wyjść poza proste bezpieczeństwo środki i zdecyduj się na zaawansowane techniki, aby cieszyć się bezpiecznym i prywatnym doświadczeniem online. Oto kilka środków bezpieczeństwa, o których powinieneś wiedzieć i uważać, aby stać się bezpieczniejszym online.

Zawsze sprawdzaj znaki rozpoznawcze

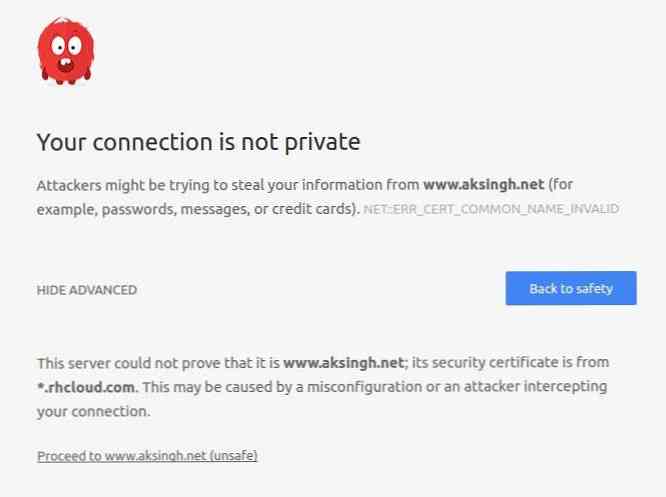

Istnieje kilka charakterystycznych znaków wskazujących na problem lub coś podejrzanego w witrynie.

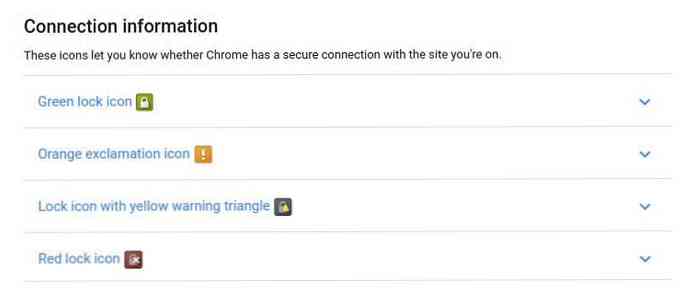

- Ikony kłódki: Zielona kłódka jest dobra, ale każdy inny kolor (pomarańczowy, żółty lub czerwony) oznacza problem.

- HTTPS w pasku adresu: HTTPS oznacza, że witryna jest w bezpiecznym połączeniu (i bezpieczna od ciekawskich oczu). Do stycznia 2017 r. Chrome oznaczy połączenia HTTP jako niezabezpieczone.

- Alerty dotyczące wyłudzania informacji i złośliwego oprogramowania: Takie powiadomienia wysyłane przez przeglądarkę oznaczają, że witryna nie jest bezpieczna do odwiedzenia i nie wolno jej oglądać w żadnym przypadku.

- Podejrzane załączniki w e-mailu: E-maile z podejrzanymi załącznikami są prawdopodobnie spamem i mogą prowadzić do ataków phishingowych

Są to wskaźniki, że przeglądana strona lub strona nie jest bezpieczna, znana ze złośliwego oprogramowania lub wykorzystywana do złośliwego użytku, takiego jak oszukiwanie ludzi, włamywanie się do ich danych itp. Istnieje również niebezpieczeństwo w obsługa szczegółów płatności prowadzące do potencjalnych kradzieży lub innych ataków.

Nie udostępniaj informacji obcym lub nowym znajomym

Wraz z rosnącym wykorzystaniem sieci społecznościowych ryzykujemy przekroczenie tego, czego nie powinniśmy. Jeśli nie będziemy ostrożni, może to doprowadzić do kradzieży tożsamości lub prześladowań. Jeśli nie znasz ustawień prywatności lub zabezpieczeń, oto kilka narzędzi i postów z poradami, których możesz użyć do skonfigurowania ustawień prywatności w popularnych sieciach społecznościowych.

- Facebook: Sprawdzanie prywatności, wskazówki dotyczące bezpieczeństwa, podstawy prywatności, 5 ustawień prywatności Facebooka, które powinieneś znać, jak korzystać z Mystifying ustawień prywatności Facebooka

- Świergot: Ochrona tweetów, porady dotyczące bezpieczeństwa konta, prywatność i wskazówki dotyczące bezpieczeństwa na Twitterze

- Google+: Jak udostępniasz informacje, bezpieczeństwo Google+, prywatność i bezpieczeństwo

- LinkedIn: Ustawienia konta i prywatności, 5 sposobów ochrony konta LinkedIn, 6 Wskazówki dotyczące bezpieczeństwa i prywatności, które pomogą Ci radzić sobie z obecnym kryzysem bezpieczeństwa LinkedIn

Zawsze miej alternatywne adresy e-mail

Sprzedaż adresów e-mail i danych osobowych jest powszechna w Internecie, nie wspominając o bardzo łatwym wyszukiwaniu. Poza tym przypadki włamań prowadzą również do ujawnienia danych użytkownika dotyczących kont online. Tutaj można używać alternatywnych wiadomości e-mail.

Korzystanie tylko z jednego e-maila wszędzie może pozwolić złośliwym osobom na zdobycie i kierowanie wiadomości e-mail w poszukiwaniu spamu lub kradzieży tożsamości. To jest dobry pomysł, aby mieć alternatywną wiadomość e-mail, dla wysyłanie poczty do nieznajomych, zapisywanie się na biuletyny lub wypełnianie formularzy na nieznanych lub niezaufanych stronach internetowych.

Ten drugi e-mail zawiera cały nieunikniony spam lub niechciane wiadomości e-mail, podczas gdy oficjalny e-mail pozostaje czysty i nieodkryty. Dodatkowo zawsze możesz przekazuj ważne wiadomości e-mail od drugiego adresu do podstawowego adresu e-mail i ustaw filtr, aby zachować te wiadomości w osobnym folderze.

Po prostu dodaj drugi e-mail do pierwszego konta e-mail (za pomocą SMTP) i wyślij pocztę jako drugą wiadomość e-mail bezpośrednio z oficjalnego e-maila. W ten sposób twój podstawowe konto e-mail jest ładnie zorganizowane, wolne od spamu, a nawet nie musisz logować się na inne konto, aby wykonywać mniej bezpieczne zadania.

Aby utworzyć boczne lub tymczasowe konto e-mail, zawsze możesz skorzystać z jednego z popularnych dostawców poczty e-mail lub przejść do tymczasowego / anonimowego dostawcy poczty e-mail:

- Zoho Mail: Jeden z wiodących dostawców poczty e-mail, w którym można utworzyć osobne konto do wysyłania e-maili przez osoby trzecie [O â„Zapisz się do Zoho Mail]

- Poczta AOL: Jeden z najstarszych i zaufanych dostawców poczty e-mail, który umożliwia tworzenie adresów e-mail i ich aliasów [O â„Utwórz nazwę użytkownika AOL]

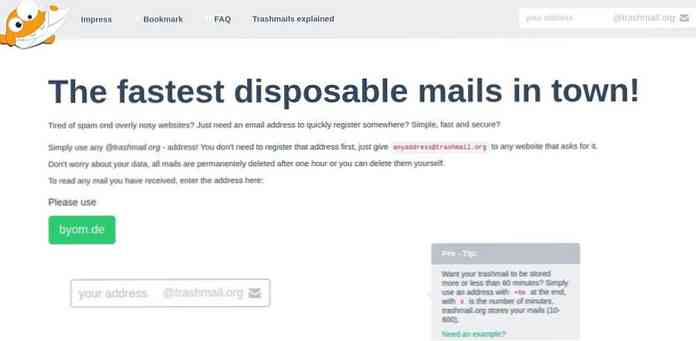

- Kosz na śmieci: Super-łatwy tymczasowy dostawca poczty e-mail, który nie prosi o zarejestrowanie adresu - wystarczy go użyć [Informacje | Użyj Trashmaila]

- Anonimowa poczta HMA: Umożliwia utworzenie ważnego konta e-mail, które nie wymaga od Ciebie żadnych danych osobowych [Informacje | Zapisz się do anonimowej poczty]

Dołączone są również wskazówki i samouczki do zarządzania skrzynką pocztową z wieloma identyfikatorami e-mail w jednej skrzynce odbiorczej popularnych dostawców poczty e-mail:

- Jak przekazywać wiadomości e-mail w Gmailu, Outlook i Yahoo Mail

- Jak używać / konfigurować filtry w Gmailu, Outlook i Yahoo Mail

- Jak wysyłać wiadomości e-mail z innego lub drugorzędnego adresu e-mail lub używać aliasu w Gmailu, programie Outlook i poczcie Yahoo

Unikaj logowania na konta osobiste w miejscu pracy

Oddzielanie biznesu i rozrywki zawsze jest dobrym pomysłem, zwłaszcza jeśli chodzi o konta osobiste w miejscu pracy. Unikaj używania osobistego adresu e-mail w pracy i nigdy nie uzyskuj dostępu do prywatnych kont, takich jak konto bankowe, podczas pracy.

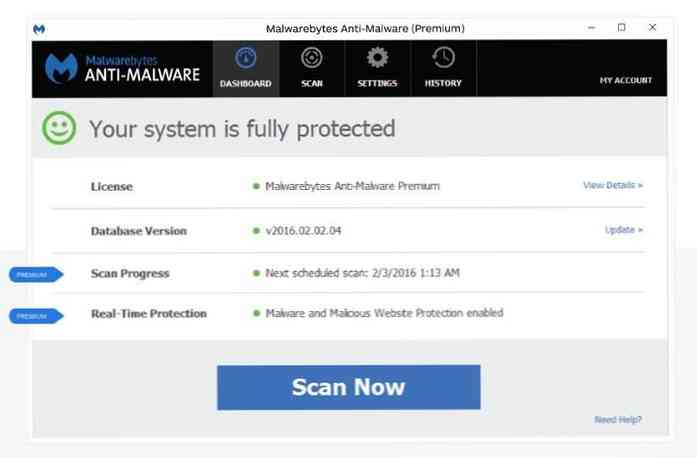

Jeśli naprawdę potrzebujesz dostępu do swoich kont osobistych z jakiegokolwiek powodu, pamiętaj o tym wykonaj kontrolę bezpieczeństwa za pomocą anty-malware. Ponadto, jeśli jesteś właścicielem lub administratorem swojego systemu i szukasz podejrzanego programu (choć trudno jest łatwo znaleźć oprogramowanie śledzące, ponieważ jest ono w większości ukryte).

Jako rozwiązanie alternatywne zawsze możesz użyj smartfona w połączeniu z pakietem danych wysyłać osobiste wiadomości e-mail bez śledzenia przez pracodawcę. Jeśli korzystasz z tego samego na WiFi pracodawcy, to rozważyć użycie Tora lub VPN (omówione poniżej) lub szyfrowanie zawartości poczty dla bezpieczeństwa (omówione poniżej).

Włącz uwierzytelnianie dwuskładnikowe

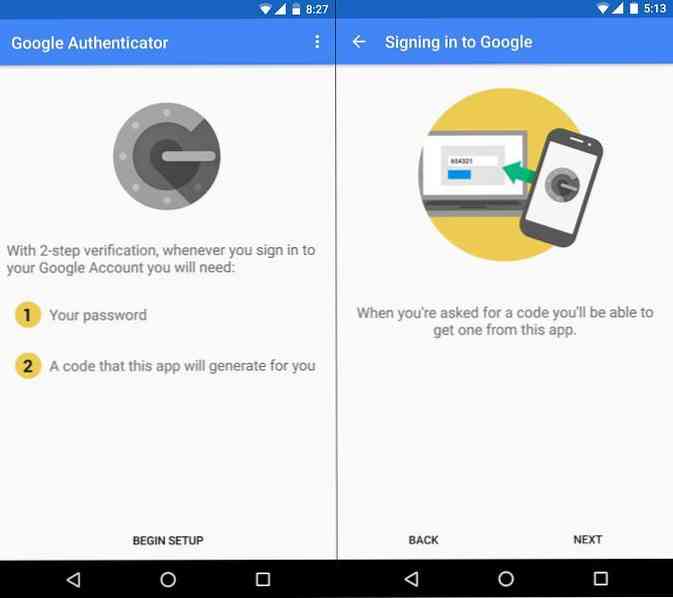

Dwuskładnikowe uwierzytelnianie to mechanizm bezpieczeństwa, który prosi o drugi klucz lub hasło dodatkowo hasło. To samo od dawna jest używane przez systemy wysokiego bezpieczeństwa (w postaci twardych tokenów RSA), ale teraz jest generowane i wysłane przez tekst lub e-mail lub wygenerowane za pomocą inteligentnej aplikacji.

Uwierzytelnianie dwuskładnikowe chroni szpiegów przed dostępem do Twoich kont online, nawet jeśli w jakiś sposób dostaną swoje hasła. Pamiętaj, że nie jest obsługiwany w każdej witrynie lub serwisie, jednak wielu popularnych dostawców korzysta z tej funkcji zabezpieczeń (patrz poniżej).

- Google: Wysyła 6-cyfrowy kod weryfikacyjny za pomocą wiadomości tekstowej lub można go wygenerować za pomocą aplikacji Authenticator [Informacje | Pobierz | Jak aktywować]

- Facebook: Jego mniej znane âÂZatwierdzenie logowania„Funkcja wysyła 6-cyfrowy kod PIN za pomocą wiadomości SMS, gdy użytkownik próbuje się zalogować z nowej maszyny [Informacje | Jak aktywować]

Używaj Tora lub usługi VPN

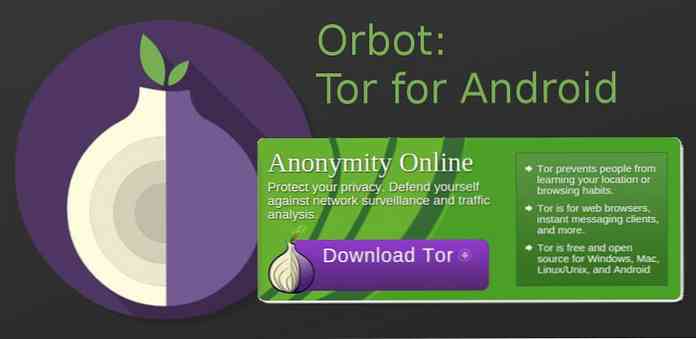

Słup jest router ruchu internetowego i szyfrator, pozwalając wszystkim wierzyć, że korzystasz z internetu z innej lokalizacji i szyfrujesz ruch chronić przed wścibskimi oczami.

ZA VPN jest szyfratorem ruchu służącym do ukrywania i zabezpieczania danych internetowych unikaj śledzenia i cenzury od hakerów, pracodawców, dostawców usług internetowych i rządów.

Używanie Tora lub VPN uniemożliwia osobom trzecim monitorowanie Twoich działań i chroni przed różnego rodzaju atakami i atakami. Obie technologie trasuj sesje internetowe w zaszyfrowanych tunelach chronić swoją prywatność.

Można myśleć o tym tunelu jako o prywatnym, samodzielnym łączu telefonicznym między Tobą a siecią Tor lub dostawcą VPN. Gwarantuje to, że żadna inna osoba nie będzie mogła sprawdzać lub śledzić twoich działań online ani sprawdzać danych.

Sprawdź poniżej, jak łatwo pobrać i skonfigurować Tor lub popularne VPN:

- Słup: Router peer-to-peer, wolny ruch dla i przez entuzjastów prywatności [O nas | Pobierz | Jak zainstalować]

- CyberGhost: Popularna i bezpłatna usługa VPN znana i godna zaufania ze względu na jej jakość [Informacje | Pobierz | Jak zainstalować]

- Spotflux: Darmowy dostawca VPN z funkcjami adblock i kompresji danych [Informacje | Pobierz | Jak zainstalować]

Szyfruj wszystko

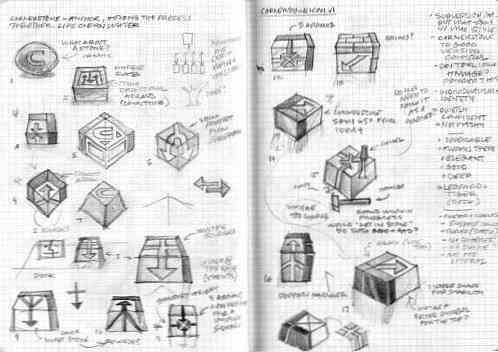

Szyfrowanie pakietów prywatnych danych, w tym haseł, finansów, obrazów i filmów wewnątrz chronionych hasłem kontenerów, które działają jak âÂpudełko z zamkiem” To zamknięte pudełko może być otwierane tylko przez Ciebie i inne upoważnione strony (mając hasło). Pomoże to zachować prywatność komunikacji, a tym samym uniknąć różnego rodzaju ataków lub kradzieży.

Sprawdź poniżej niektóre narzędzia, które pomagają szyfrować wiadomości e-mail, wiadomości błyskawiczne, dokumenty online, dane w magazynach chmur itp.

- Tutanota: Zainspirowany zasadą FOSS oferuje całkowicie darmową, zaszyfrowaną usługę e-mail po wyjęciu z pudełka [Informacje | Zapisz się]

- Hushmail: Udostępnia ulepszone funkcje zabezpieczeń, które zapewniają bezpieczeństwo i ochronę wiadomości e-mail (w tym załączników) [Informacje | Zarejestruj się za darmo]

- ChatCrypt: Szyfruje wiadomości, dzięki czemu są one czytelne tylko dla uczestników posiadających to samo tajne hasło [O | Jak to działa]

- Cyph: Bezpłatna aplikacja do przesyłania wiadomości w przeglądarce z wbudowanym szyfrowaniem typu end-to-end do prowadzenia prywatnych, szyfrowanych rozmów [Informacje | Jak używać]

- DocSecrets: Dodatek do Dokumentów Google szyfrujący poufne informacje (takie jak hasła) i podkreślający tajne teksty [Informacje | Pobierz | Jak używać]

- Kryptomator: Darmowe narzędzie do szyfrowania po stronie klienta do szyfrowania plików przed wysłaniem lub przechowywaniem ich w dowolnym magazynie online w chmurze [Informacje | Jak korzystać | Ściągnij]

- SecureGmail: Darmowe narzędzie od Streak do wysyłania zaszyfrowanych wiadomości za pomocą ulubionego Gmaila (odbiorca jest proszony o hasło do odczytu) [Informacje | Jak korzystać | Ściągnij]

- Korespondencja: Narzędzie do szyfrowania poczty o otwartym kodzie źródłowym, które działa dla Gmaila, Outlooka, Yahoo Mail i kilku innych [Informacje | Pobierz | Jak używać]

Użyj tracki - Ghostery: Chroni przed nieznanymi trackerami i daje Ci możliwość zarządzania Twoimi danymi osobowymi [Informacje | Ściągnij]

- Rozłączyć się: Obsługuje prywatne przeglądanie i wyszukiwanie, a także zapobiega złośliwemu oprogramowaniu i adware ze stron internetowych do śledzenia twoich działań [Informacje | Pobierz | Jak używać]

- Adblock Plus: Blokuje różne trackery, irytujące reklamy, naruszone domeny, wyskakujące okienka, a także reklamy wideo podczas surfowania w sieci [Informacje | Ściągnij]

- Prywatność Borsuk: Blokuje śledzące reklamy i niewidzialne trackery przed monitorowaniem Twoich działań online (i pochodzi z EFF) [Informacje | Ściągnij]

wtyczki ng-blocker

Wtyczki Tracking-blocker to rozszerzenia przeglądarki, które Ci pomagają pozbyć się internetowych trackerów, agencje reklamowe i inne organizacje, które śledzą i przekazują dane. Takie trackery zapisuj wszystko, co robisz online (które strony odwiedzasz, jakie wyszukiwania robisz, które reklamy klikasz itd.).

Korzystanie z śledzenia-blokera lub wtyczek blokujących reklamy w Twojej przeglądarce pozwala przeglądaj sieć prywatnie nikt nie monitoruje twoich działań online pod kątem zysków pieniężnych. To także minimalizuje czas ładowania strony i oszczędza przepustowość Internetu (choć mały stosunek).

Poniżej znajdują się linki do pobierania i konfigurowania międzyplatformowych wtyczek:

Zrozumieć pliki cookie przeglądarki

Większość witryn instaluje pliki cookie w przeglądarce, które są używany do śledzenia sesji dane i dane logowania użytkownika, dopóki przeglądasz tę samą stronę.

Niektóre pliki cookie są również używane śledzenie krzyżowe, serwować adware i pokazywać irytujące pop-upy. Hakerzy mogą, niestety, przejąć je, aby uzyskać dostęp do swoich zalogowanych kont.

Zainstaluj narzędzia do zarządzania plikami cookie

Aby zapobiec śledzeniu danych przez pliki cookie lub ujawnianiu ważnych informacji, musisz zarządzaj plikami cookie za pomocą narzędzia do zarządzania plikami cookie.

Takie narzędzia dają pełną kontrolę nad plikami cookie w przeglądarce - przeglądaj, zarządzaj lub usuwaj / usuwaj je. Przechowując odpowiednie pliki cookie i usuwając wszystkie podejrzane lub wrażliwe pliki cookie (które zawierają informacje o logowaniu lub koncie), możesz być pewien, że nie narazi to bezpieczeństwa danych ani kont zalogowanych.

- Menedżer plików cookie: Dodatek Google Chrome umożliwiający dodawanie, edytowanie i usuwanie plików cookie za pomocą paska narzędzi [Informacje | Ściągnij]

- Firebug: Dodatek Firefox, który zarządza plikami cookie w przeglądarce i ułatwia ich filtrowanie i usuwanie [Informacje | Pobierz | Jak zainstalować]

- IECookiesView: Narzędzie innej firmy, które wyszczególnia wszystkie pliki cookie w przeglądarce Internet Explorer i pomaga w zarządzaniu nimi [Informacje | Ściągnij]

Czy uważasz, że warto zabezpieczyć korzystanie z Internetu? Czy znasz więcej wskazówek? Podziel się z nami swoją wiedzą i doświadczeniem w sekcji komentarzy poniżej.