Pakowanie i używanie narzędzi razem

Jesteśmy na końcu serii SysInternals i nadszedł czas, aby wszystko podsumować, mówiąc o wszystkich małych narzędziach, których nie omieszkaliśmy przez pierwsze dziewięć lekcji. W tym zestawie jest zdecydowanie dużo narzędzi.

NAWIGACJA SZKOLNA- Jakie są narzędzia Sysinternet i jak ich używasz?

- Omówienie Eksploratora procesów

- Używanie Eksploratora procesów do rozwiązywania problemów i diagnozowania

- Omówienie Monitora procesu

- Używanie monitora procesu do rozwiązywania problemów i znajdowania haseł rejestru

- Korzystanie z autouruchamiania w celu radzenia sobie z procesami uruchamiania i złośliwym oprogramowaniem

- Używanie BgInfo do wyświetlania informacji o systemie na pulpicie

- Używanie PsTools do sterowania innymi komputerami z poziomu wiersza poleceń

- Analizowanie i zarządzanie plikami, folderami i dyskami

- Pakowanie i używanie narzędzi razem

Nauczyliśmy się używać Eksploratora procesów do rozwiązywania problemów z niezdyscyplinowanymi procesami w systemie oraz Monitora procesu, aby zobaczyć, co robią pod maską. Dowiedzieliśmy się o Autorunach, jednym z najpotężniejszych narzędzi do radzenia sobie z infekcjami złośliwym oprogramowaniem, oraz PsTools do sterowania innymi komputerami z wiersza poleceń.

Dziś omówimy pozostałe narzędzia w zestawie, które można wykorzystać do różnych celów, od przeglądania połączeń sieciowych do uzyskiwania skutecznych uprawnień do obiektów systemu plików.

Najpierw jednak przejdziemy przez hipotetyczny przykładowy scenariusz, aby zobaczyć, w jaki sposób można użyć wielu narzędzi do rozwiązania problemu i przeprowadzić pewne badania na temat tego, co się dzieje.

Z którego narzędzia powinieneś skorzystać?

Nie zawsze istnieje tylko jedno narzędzie do pracy - znacznie lepiej jest je wszystkie wykorzystać. Oto przykładowy scenariusz, dzięki któremu dowiesz się, w jaki sposób możesz poradzić sobie z dochodzeniem, choć warto zauważyć, że istnieje wiele sposobów, aby dowiedzieć się, co się dzieje. To tylko szybki przykład, aby pomóc zilustrować, a nie jest to dokładna lista kroków do naśladowania.

Scenariusz: System działa wolno, podejrzewany złośliwy program

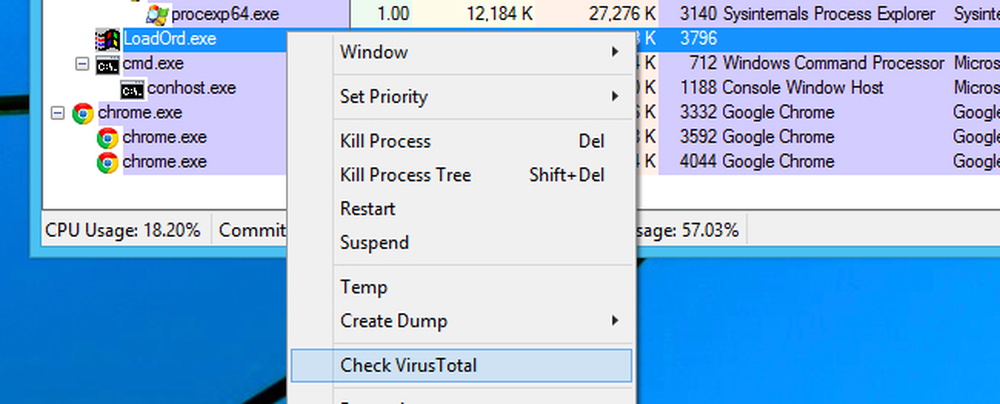

Pierwszą rzeczą, którą powinieneś zrobić, to otworzyć Eksplorator procesów i sprawdzić, jakie procesy wykorzystują zasoby w systemie. Po zidentyfikowaniu procesu należy użyć wbudowanych narzędzi w Eksploratorze procesów, aby sprawdzić, jaki proces faktycznie jest, upewnić się, że jest to uzasadnione i opcjonalnie przeskanować ten proces w poszukiwaniu wirusów za pomocą wbudowanej integracji VirusTotal.

Ten proces jest w rzeczywistości narzędziem SysInternals, ale gdyby tak nie było, sprawdzalibyśmy to.

Ten proces jest w rzeczywistości narzędziem SysInternals, ale gdyby tak nie było, sprawdzalibyśmy to. Uwaga: jeśli naprawdę sądzisz, że może być złośliwe oprogramowanie, często pomocne jest odłączenie lub wyłączenie dostępu do Internetu na tym komputerze podczas rozwiązywania problemów, chociaż możesz chcieć najpierw wykonać wyszukiwania VirusTotal. W przeciwnym razie złośliwe oprogramowanie może pobierać więcej złośliwego oprogramowania lub przekazywać więcej informacji.

Jeśli proces jest całkowicie zgodny z prawem, zabij lub zrestartuj proces naruszania praw i przekieruj palce, że to był błąd. Jeśli nie chcesz już tego procesu, możesz go albo odinstalować, albo użyć funkcji Autoruns, aby zatrzymać proces ładowania podczas uruchamiania.

Jeśli to nie rozwiąże problemu, być może nadszedł czas, aby wyciągnąć Monitor Procesu i przeanalizować procesy, które już zidentyfikowałeś i dowiedzieć się, do czego próbują uzyskać dostęp. To może dać ci wskazówki, co się właściwie dzieje - może proces próbuje uzyskać dostęp do klucza rejestru lub pliku, który nie istnieje lub nie ma do niego dostępu, lub może po prostu próbuje przejąć wszystkie twoje pliki i robić wiele szkicowych rzeczy, takich jak uzyskiwanie dostępu do informacji, które prawdopodobnie nie powinny, lub skanowanie całego dysku bez ważnego powodu.

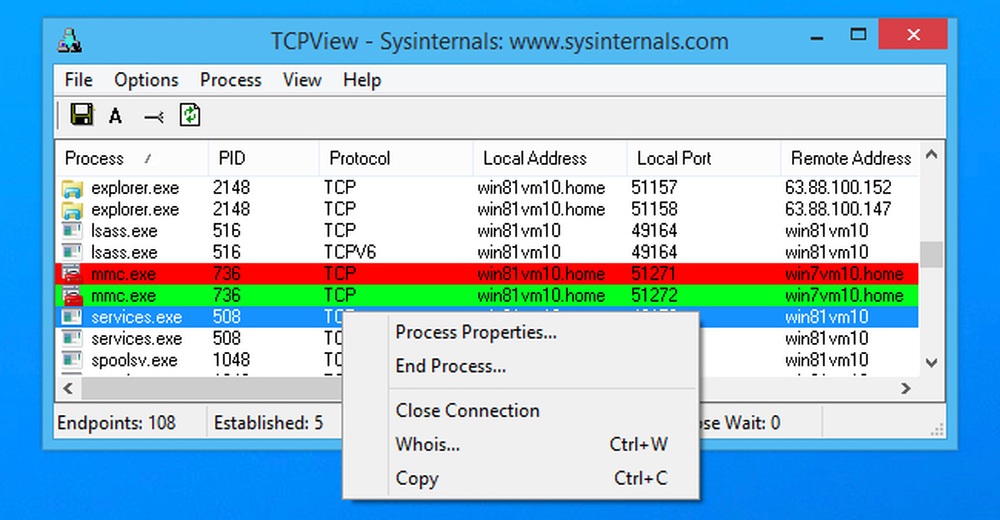

Ponadto, jeśli podejrzewasz, że aplikacja łączy się z czymś, co nie powinno, co jest bardzo powszechne w przypadku programów szpiegujących, możesz wyciągnąć narzędzie TCPView, aby sprawdzić, czy tak się dzieje..

W tym momencie można było stwierdzić, że proces ten jest złośliwym oprogramowaniem lub crapware. Tak czy inaczej, nie chcesz tego. Można przeprowadzić proces deinstalacji, jeśli są one wymienione na liście odinstalowanych programów panelu sterowania, ale wiele razy nie są one wymienione lub nie są prawidłowo czyszczone. To jest, gdy wyciągasz Autoruns i znajdujesz każde miejsce, w którym aplikacja podpięła się w starcie, i odrzucisz je stamtąd, a następnie odrzucisz wszystkie pliki.

Pomocne może być również uruchomienie pełnego skanowania antywirusowego systemu, ale szczerze mówiąc ... większość programów typu crapware i spyware instaluje się pomimo zainstalowania aplikacji antywirusowych. Z naszego doświadczenia wynika, że większość antywirusów z przyjemnością zgłasza "wszystko jasne", podczas gdy twój komputer może z trudem działać z powodu spyware i crapware.

TCPView

To narzędzie jest świetnym sposobem sprawdzenia, jakie aplikacje na twoim komputerze łączą się z usługami w sieci. Większość tych informacji można zobaczyć w wierszu polecenia za pomocą polecenia netstat lub ukryć w interfejsie Process Explorer / Monitor, ale o wiele łatwiej jest po prostu otworzyć TCPView i zobaczyć, co łączy się z czymś.

Kolory na liście są dość proste i podobne do innych narzędzi - jasna zieleń oznacza, że połączenie się pojawiło, kolor czerwony oznacza, że połączenie się zamyka, a żółty oznacza połączenie zmienione.

Możesz również spojrzeć na właściwości procesu, zakończyć proces, zamknąć połączenie lub wyciągnąć raport Whois. Jest prosty, funkcjonalny i bardzo przydatny.

Uwaga: Po pierwszym załadowaniu TCPView możesz zobaczyć mnóstwo połączeń z [System Process] do wszystkich rodzajów adresów internetowych, ale zazwyczaj nie stanowi to problemu. Jeśli wszystkie połączenia znajdują się w stanie TIME_WAIT, oznacza to, że połączenie jest zamykane i nie istnieje proces przypisywania połączenia, więc powinny one być ustawione jako przypisane do PID 0, ponieważ nie ma PID, aby przypisać je do.

Zdarza się to zazwyczaj po załadowaniu TCPView po podłączeniu do kilku rzeczy, ale powinno to zniknąć po zamknięciu wszystkich połączeń i pozostawieniu otwartego TCPView.

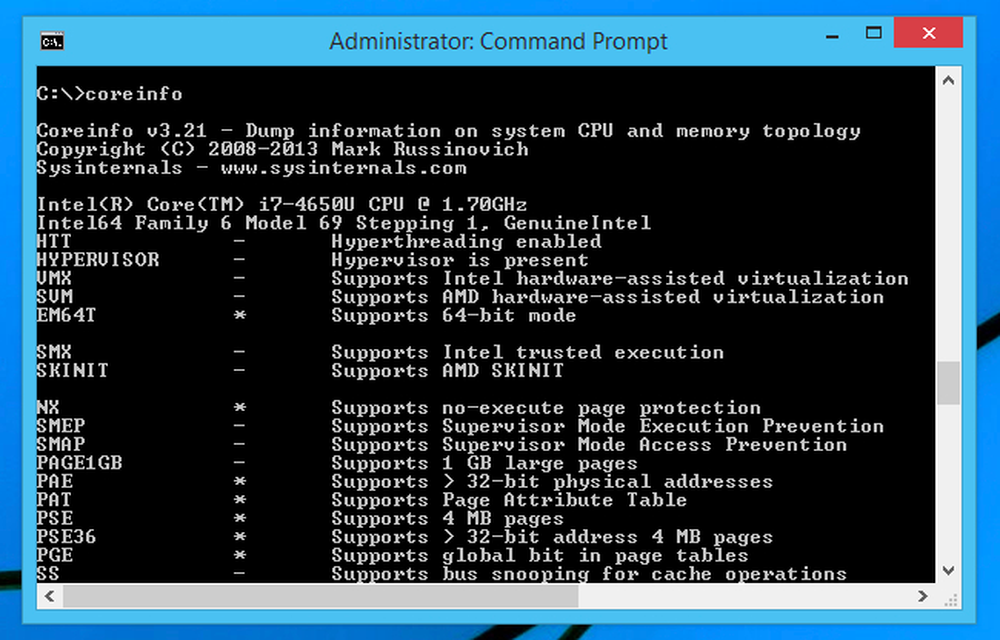

Coreinfo

Wyświetla informacje o procesorze systemowym i wszystkich jego funkcjach. Czy kiedykolwiek zastanawiałeś się, czy twój procesor jest 64-bitowy, czy obsługuje wirtualizację sprzętową? Możesz zobaczyć to wszystko i wiele, wiele więcej dzięki narzędziu coreinfo. Może to być przydatne, jeśli chcesz sprawdzić, czy starszy komputer może uruchomić 64-bitową wersję systemu Windows.

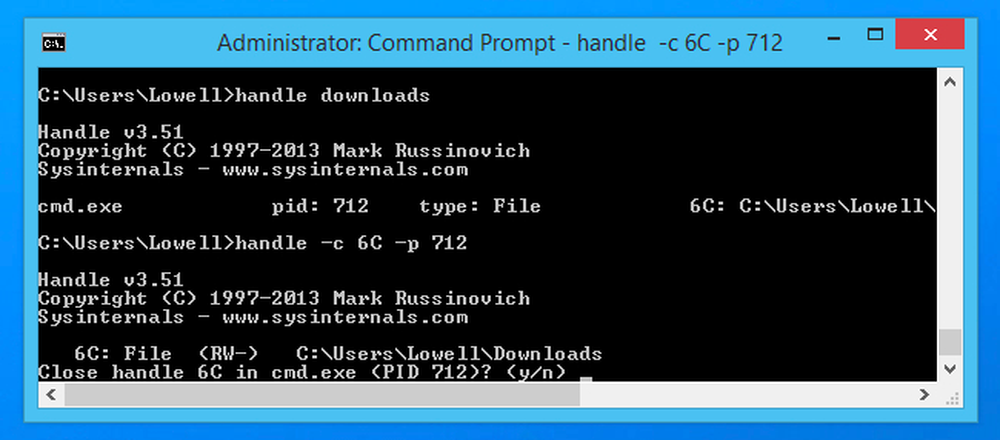

Uchwyt

To narzędzie robi to samo, co Eksplorator procesów - możesz szybko wyszukać, który proces ma otwarty uchwyt blokujący dostęp do zasobu lub usuwając zasób. Składnia jest dość prosta:

uchwyt

A jeśli chcesz zamknąć uchwyt, możesz użyć szesnastkowego kodu obsługi (z -c) na liście w połączeniu z identyfikatorem procesu (przełącznik -p), aby go zamknąć.

uchwyt-c -p

Prawdopodobnie jest o wiele łatwiej używać Eksploratora procesów w tym zadaniu.

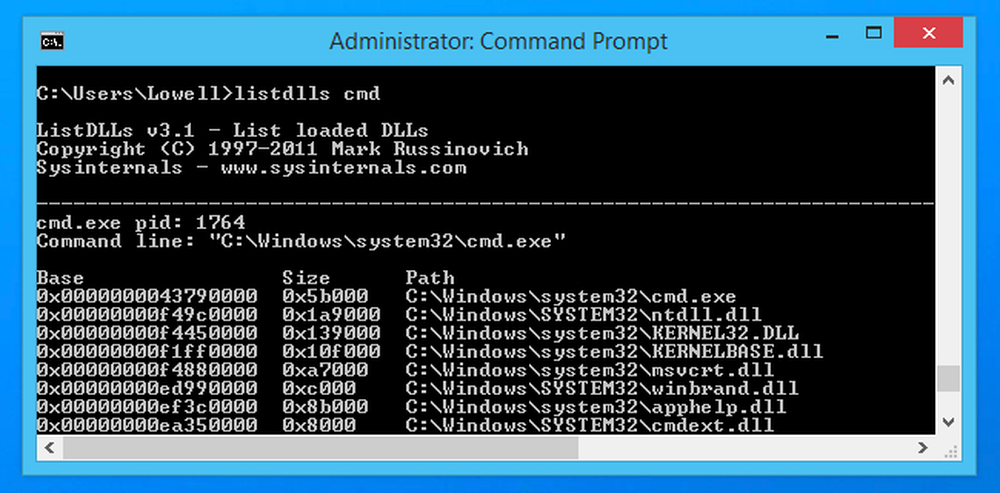

ListDlls

Podobnie jak Process Explorer narzędzie to wyświetla listę bibliotek DLL załadowanych jako część procesu. Oczywiście łatwiej jest używać Process Explorer.

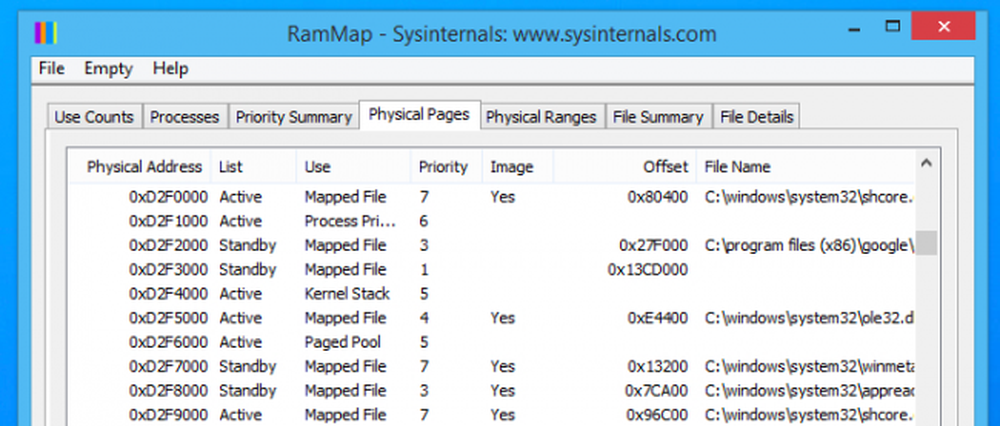

RamMap

To narzędzie analizuje wykorzystanie pamięci fizycznej, z mnóstwem różnych sposobów wizualizacji pamięci, w tym na stronach fizycznych, gdzie można zobaczyć lokalizację w pamięci RAM, którą każdy plik wykonywalny jest ładowany do.

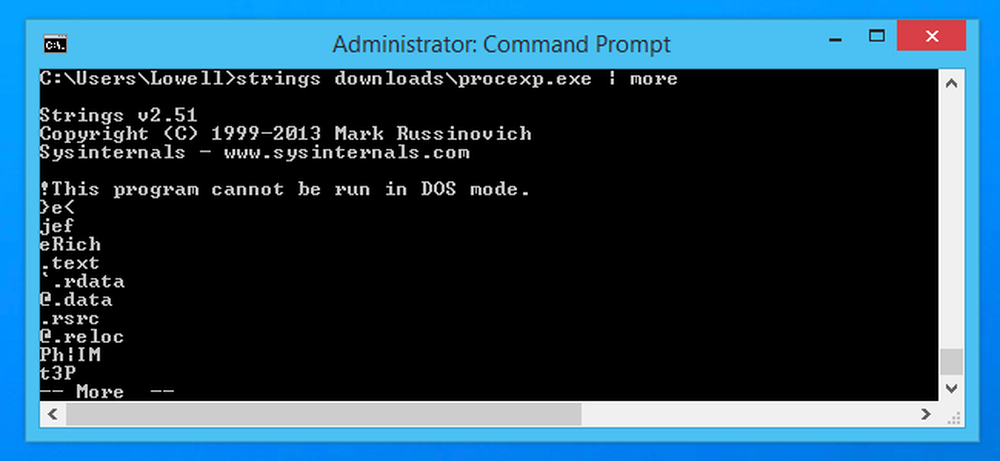

Ciągi znajdują tekst czytelny dla człowieka w aplikacjach i bibliotekach DLL

Jeśli widzisz dziwny URL jako ciąg w jakimś pakiecie oprogramowania, czas się martwić. Jak widziałbyś ten dziwny ciąg? Używanie programu narzędziowego string z wiersza poleceń (lub użycie funkcji w oknie Process Explorer).

Następna strona: Konfiguracja automatycznego logowania i ShellRunAs