Hasło systemu Windows, Linux lub Mac po prostu uniemożliwia zalogowanie się do systemu operacyjnego. Nie zapobiega to uruchamianiu innych systemów operacyjnych, czyszczeniu dysku lub korzystaniu z Live CD w celu...

Wszystkie artykuły - Strona 834

Kradzież tożsamości to koszmar, którego każdy może doświadczyć. Może dotyczyć osób, firm, a nawet agencji rządowych, które świadczą usługi online. Złodzieje tożsamości wykorzystują tożsamość innych ludzi do popełniania przestępstw, takich...

Ekran blokady jest ważną funkcją Androida, a jego bezpieczne przechowywanie jest ważne dla wszystkich użytkowników Androida. Z Lollipopem i wyżej jest to łatwiejsze, ponieważ wiele funkcji dostosowywania zostało usuniętych lub...

Jeśli jesteś podobny do mnie (i prawie każdy, kogo znam), robisz to dużo zakupów na Amazon. Kupowanie prezentów? Amazonka. Artykuły gospodarstwa domowego? Amazonka. Elektronika? Amazonka. Ale ponieważ jest tak obszerny, jest...

Uwierzytelnianie dwuskładnikowe jest ważne, ale kłopotliwe. Zamiast wpisywać kod z telefonu, może po prostu włożyć klucz USB, aby uzyskać dostęp do ważnych kont? Tak właśnie działa U2F - to nowy...

Rozmowa z kandydatem nigdy nie była łatwa. Obejmuje przewidywanie, wizję i umiejętność patrzenia przez umysł rozmówcy. Osoba przeprowadzająca wywiad powinna być w stanie rzucać pytania, które muszą grzechotać kandydata i...

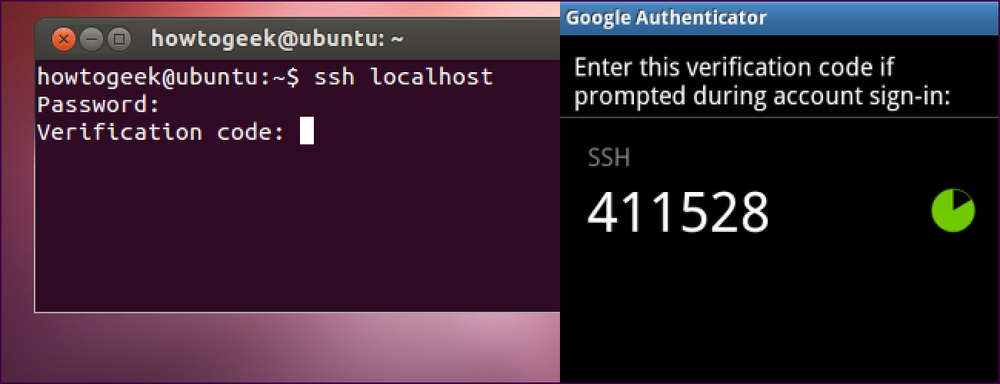

Chcesz zabezpieczyć swój serwer SSH za pomocą łatwego w użyciu uwierzytelniania dwuskładnikowego? Google dostarcza niezbędne oprogramowanie do zintegrowania systemu jednorazowych haseł Google Authenticator (TOTP) z serwerem SSH. Będziesz musiał wprowadzić...

Jeśli szukasz prostego i wydajnego sposobu szyfrowania wszystkiego, od dysków systemowych po kopie zapasowe do wszystkiego pomiędzy, VeraCrypt jest narzędziem open source, które pomoże ci zablokować twoje pliki. Czytaj dalej,...