Windows 10, 8.1, 8 i 7 wszystkie zawierają szyfrowanie dysku BitLocker, ale to nie jedyne rozwiązanie szyfrowania, które oferują. Windows zawiera również metodę szyfrowania o nazwie "system plików szyfrowania" lub...

Wszystkie artykuły - Strona 86

Pomimo ich nazw, Bitcoin Cash, Bitcoin Gold, Bitcoin Diamond, Bitcoin Private i inne nie są tym samym co Bitcoin. Opierają się na bitcoinie i są niedopasowane na jego nazwie, ale...

Większość dystrybucji Linuksa zawiera domyślnie powłokę Bash, ale można także przełączyć się do innego środowiska powłoki. Zsh jest szczególnie popularną alternatywą i istnieją inne powłoki, takie jak popiół, kreska, ryba...

Tak więc używasz Narzędzia dyskowego do partycjonowania nowego dysku twardego, gdy prezentowany jest wybór potencjalnych systemów plików. Lista jest dłuższa, niż myślisz, przy czym można wybrać takie terminy, jak "APFS...

W 2014 roku Google ogłosił skład tanich tanich telefonów o nazwie Android One. W 2017 r. Ogłosili wprowadzenie systemu Android Go, zaprojektowanego specjalnie z myślą o tanich, nietypowych telefonach. Więc...

Nie wszystkie sieci Wi-Fi są sobie równe. Punkty dostępu Wi-Fi mogą działać w trybie "ad-hoc" lub "infrastructure", a wiele urządzeń z obsługą WI-Fi może łączyć się tylko z sieciami w...

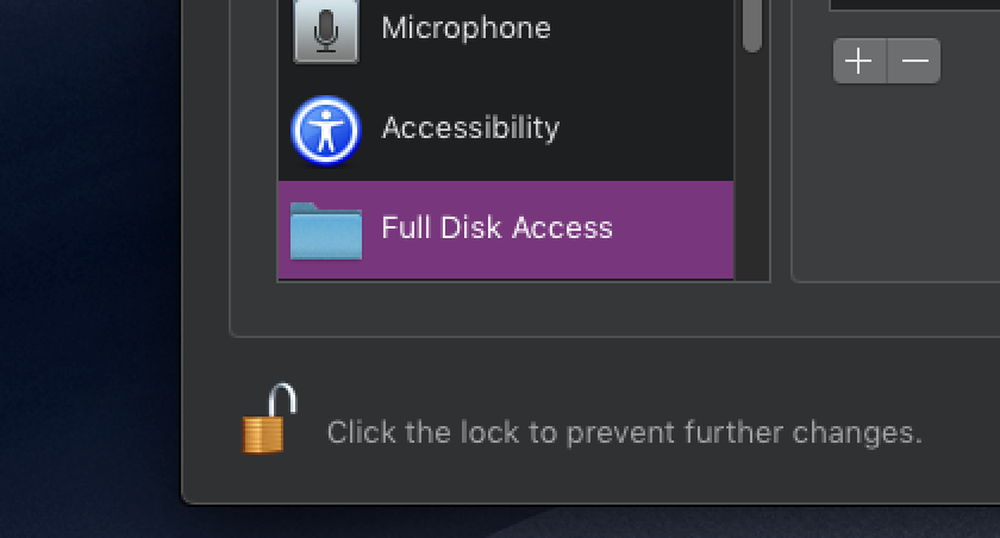

MacOS niedawno zaczął korzystać z systemu uprawnień podobnego do systemu Android, gdzie aplikacje muszą prosić o dostęp do pewnych zasobów, takich jak Twoja lokalizacja lub kontakty. Dwie z najbardziej permisywnych...

Proxy łączy cię z komputerem zdalnym, a VPN łączy cię z komputerem zdalnym, więc muszą być mniej więcej tym samym, prawda? Nie dokładnie. Przyjrzyjmy się, kiedy można z nich korzystać,...